Remote Desktop Manager

Fonctionnalités principales

Accès sécuritaire aux ressources essentielles

Selon les principes d’un système de contrôle d’accès basé sur des rôles, il est primordial de gérer de façon sécuritaire et centralisée les accès aux comptes privilégiés et aux ressources essentielles en fournissant aux utilisateurs l’accès aux mots de passe.

Injection des identifiants

Injectez directement les identifiants dans des serveurs, des systèmes, des applications et des sites Web en un seul clic grâce à notre extension de navigateur Devolutions Web Login.

Comme l’application injecte les identifiants sans que les utilisateurs puissent les voir en texte clair, cette pratique réduit les risques de compromission et renforce la sécurité.

Améliorez la productivité de votre entreprise en permettant aux administrateurs et aux utilisateurs d’accéder aux systèmes sans avoir à gérer les identifiants.

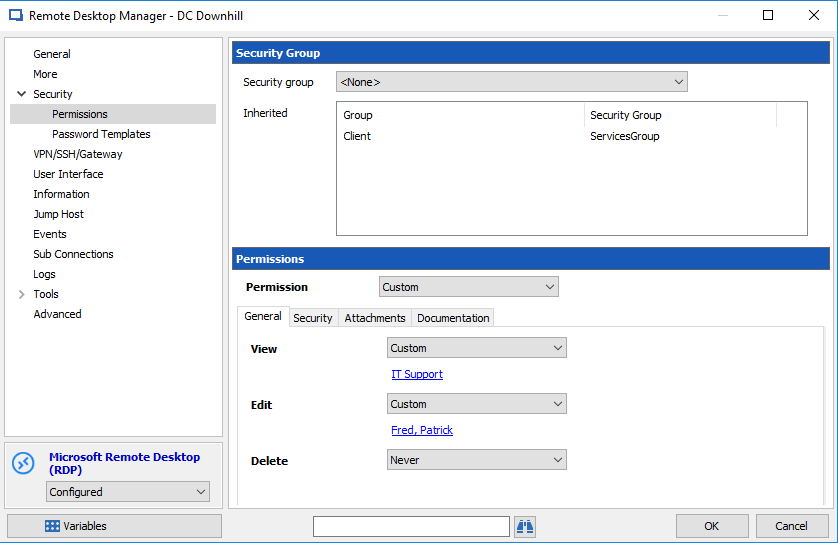

Système de contrôle d’accès basé sur les rôles

- Un système de contrôle d’accès basé sur des rôles permet la création d’un système de protection granulaire, offrant ainsi la flexibilité de gérer encore plus de permissions.

- Seuls les utilisateurs autorisés ont les droits de lecture, d’écriture et de gestion des comptes privilégiés permis. Les restrictions sont appliquées selon des rôles d’utilisateur prédéfinis.

- Puisque toutes les permissions sont attribuables à un fin niveau de granularité grâce au système de contrôle d’accès basé sur des rôles, de multiples permissions peuvent être appliquées à de multiples entrées en même temps.

- La sécurité n’est pas héritée, alors les utilisateurs ne peuvent créer des entrées sans qu’elles aient un niveau de sécurité suffisant.

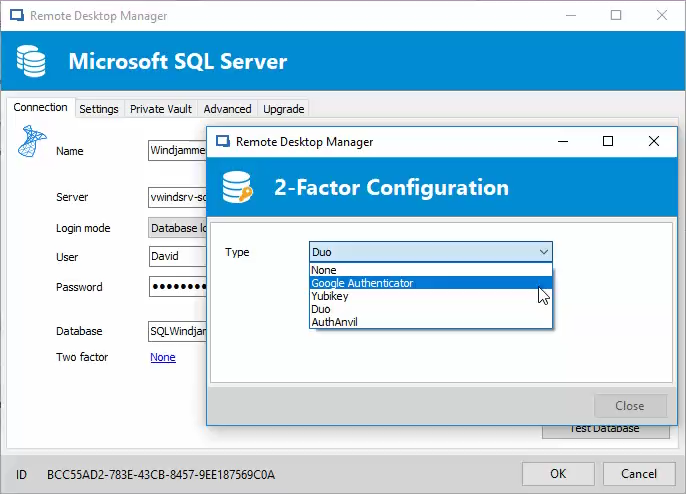

Authentification à 2 facteurs

- L’authentification à 2 facteurs confirme l’identité des utilisateurs sans ambiguïté par l’utilisation de deux éléments différents. Ces éléments peuvent être quelque chose que l’utilisateur connaît ou possède.

- Ajoutez une couche de protection additionnelle à votre source de données pour que seule la bonne personne y ait accès.

- Remote Desktop Manager offre plusieurs options d’authentification à 2 facteurs, telles que Devolutions Workspace, Duo, Google Authenticator, Yubikey et AuthAnvil.